To może się zdarzyć każdemu, nawet Tobie. Pewnego dnia możesz paść ofiarą komputerowego szpiega. Dlatego ważne jest, aby wiedzieć, jak niezauważenie poruszać się po sieci. Zapoznaj się z naszymi wskazówkami, które Ci w tym pomogą.

Nastały trudne czasy dla prywatności. NSA śledzi nasze ruchy, a olbrzymie luki bezpieczeństwa, jak słynny ostatnimi czasy Heartbleed, jasno dowodzą, jak bardzo jesteśmy podatni na różne ataki. Każdego dnia hakerzy przejmują konta mailowe, szpiegują rozmowy i kradną pliki w celu prześladowania lub szantażu.

Jednak większość tych ataków jest możliwa dzięki naszemu brakowi ostrożności podczas korzystania z sieci. W wielu przypadkach popełniamy błędy, które łatwo było można uniknąć. Wystarczy niewielki wysiłek, aby skutecznie chronić się w Internecie i pozostawiać jak najmniej śladów swojej obecności.

W tym artykule zebraliśmy wskazówki, które pomogą Ci stać się naprawdę trudną do wytropienia osobą.

Korzystaj z wielu kont i różnych tożsamości

Twoje imię i nazwisko jest bardzo często wymagane w Internecie. Do takich rzeczy jak osobisty e-mail oraz profil na LinkedIn musisz oczywiście używać prawdziwych danych. Ale pamiętaj, że twoje imię nie musi funkcjonować absolutnie wszędzie.

Załóż inne konta, których nie będzie się dało przekierować do ciebie. Korzystaj z różnych haseł i przechowuj je w menedżerach haseł (na przykład Keepass). Staraj się, gdy jest taka możliwość, logować się na swoje konta w różnych przypadkowych miejscach.

Wygodnym sposobem na zarządzanie różnymi tożsamościami w ramach jednej przeglądarki jest korzystanie z profili przeglądarki. W Chrome funkcja ta istnieje domyślnie, a w Firefoxie może zostać włączona.

Dzięki profilom w Chrome możesz zarządzać wieloma tożsamościami

Korzystaj z plików i programów na pamięci USB

Kiedy korzystasz z publicznych komputerów, na przykład w bibliotece lub kafejce internetowej, ryzykujesz, że cyberprzestępcy mogą ukraść Twoje dane za pomocą pozostawionych przez Ciebie śladów na PC lub przez modyfikacje w udostępnionych programach.

Kiedy pracujesz w programach na swoim pendrivie, minimalizujesz ryzyko pozostawienia po sobie śladów.

Istnieją również systemy operacyjne bootowane z przygotowanej w tym celu pamięci USB (na przykład Yumi). Najbardziej polecanym jest TAILS, który korzysta z sieci Tor do ochrony prywatności.

Jak działa TAILS? Wkładasz płytę CD, uruchamiasz PC i nie zostawiasz żadnych śladów aktywności na komputerze

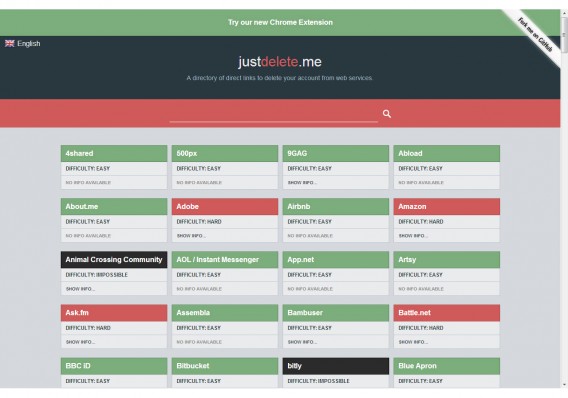

Usuń opuszczone profile oraz te, z których mało korzystasz

Ile różnych kont tak naprawdę posiadasz? Spróbuj sobie przypomnieć. Być może wiele z nich jest od dawna nieużywanych. Niemniej one wciąż w pewnym stopniu funkcjonują i ktoś może je wykorzystać, aby Cię odnaleźć.

Stare konto na nieużywanej sieci społecznościowej, blog lub strona internetowa mogą zawierać niekorzystne dla Ciebie informacje. Jak myślisz, jak bardzo ucierpiałaby twoja reputacja, gdyby ktoś odnalazł w Google twoją przeszłość i wykorzystał ją przeciwko tobie?

Czas posprzątać ten bałagan. Zamknij konta, których nie używasz. Zażądaj usunięcia danych. Niestety, może być to trudne, bo gdy coś zostaje opublikowane w Internecie, może stać się nieusuwalne.

JustDelete.me pomoże Ci usunąć twoje dane na innych stronach

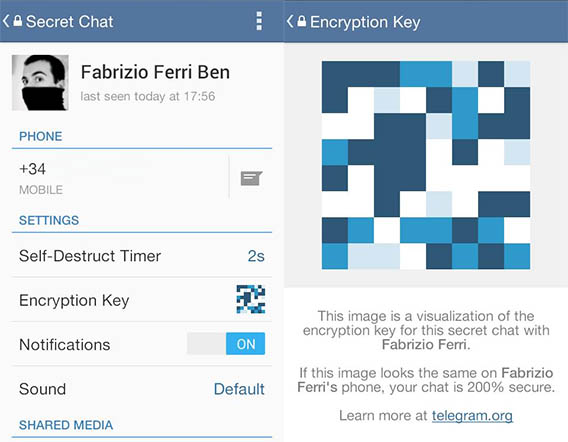

Naucz się szyfrować wiadomości

Większość twoich danych nie jest chronionych. Każdy może mieć do nich dostęp i je przeczytać, jeżeli miał fizyczny lub zdalny dostęp do wojego komputera lub smartfona. Można tego jednak łatwo uniknąć – wystarczy użyć szyfru.

Szyfrowanie danych oznacza takie ich przekształcenie, że nikt inny nie będzie w stanie ich odczytać. W tym celu używa się bardzo zaawansowanej technologii – nieraz do tego stopnia, że niektórych kodów nie są w stanie złamać nawet instytucje rządowe. Dobre szyfrowanie naprawdę zabezpiecza Twoją prywatność.

Szyfrowanie jest właściwie stosowane w wielu aplikacjach, z których korzystasz każdego dnia. Jeśli kontrolujesz szyfrowanie danych, zyskujesz dodatkowe bezpieczeństwo. Zapoznaj się z tymi aplikacjami.

Aplikacja Telegram korzysta z szyfrowania, aby chronić prywatność Twoich czatów

Pracuj nad poufnymi dokumentami na PC bez Internetu

Jeśli masz do czynienia z bardzo poufnymi dokumentami i nie chcesz ponosić najmniejszego ryzyka związanego z dostępem do Internetu, skorzystaj z komputera bez takiego połączenia (w angielskim praktyka ta zwana jest air gap lub air wall)

Aby przenieść dokumenty z Twojego PC do innego odizolowanego komputera, wystarczy użyć pendrive’a. Warto również całkowicie wyłączyć Wi-Fi i użyć płyt CD i DVD do przenoszenia plików.

Tak naprawdę najlepszym kandydatem na air gap jest Twój stary komputer. Usuń z niego niepotrzebne programy, zachowaj stary system i używaj go tylko do edytowania dokumentów, które nie mogą „wyciec”.

Wyłącz Wi-Fi na komputerze, którego zamierzasz użyć jako odizolowanego i odłączonego od sieci obszaru roboczego

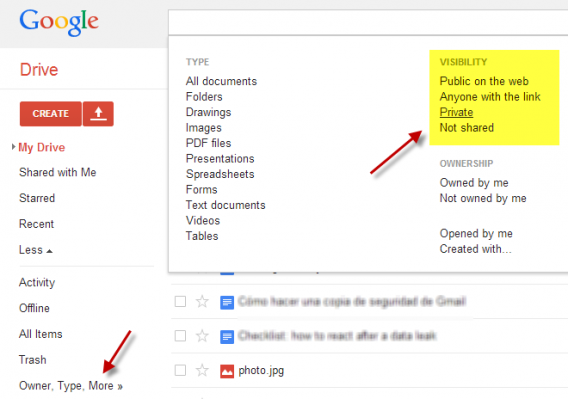

Nie dziel się plikami zbyt swobodnie

Możliwość dzielenia się plikami ma swoje plusy i minusy. Do pozytywów należy z pewnością to, że możesz z łatwością udostępniać innym zdjęcia czy dokumenty. Jednak wraz z plikami, dzielisz się również ukrytymi danymi.

Pamiętaj, że wiele plików zawiera metadane, takie jak informacje o miejscu, gdzie zdjęcie zostało zrobione, lub o tym, kto jest autorem danego dokumentu. Zanim więc udostępnisz swoje pliki, „wyczyść” je za pomocą takich narzędzi jak Doc Scrubber czy MetaStripper.

Dodatkowe ryzyko wiąże się z aplikacjami, które bez zezwolenia synchronizują twoje dane. Dlatego dobrze jest wyłączyć funkcję automatycznego importowania zdjęć i plików w twoich ulubionych aplikacjach. Na przykład na Androidzie możesz wyłączyć automatyczną synchronizację z Google +.

Zobacz, czym i z kim się dzielisz (tutaj znajdziesz wyjaśnienie, jak to zrobić)

Uważaj na wspaniałe okazje

Jeżeli coś wydaje się zbyt piękne, aby było prawdziwe – strzeż się. Wysyłanie atrakcyjnych ofert to bardzo popularna technika stosowana przez cyberkryminalistów, która ma cię zachęcić do dzielenia się danymi osobowymi.

Użyj zdrowego rozsądku, ponieważ Internet to nie jest plac zabaw. Nigdy nie wypełniaj formularzy lekką ręką i uważaj na podejrzane e-maile. Korzystając z sieci społecznościowych, takich jak Twitter, nie klikaj na wszystkie otrzymywane linki.

Nawet na Facebooku i innych tego typu portalach podejrzane oraz fałszywe linki są na porządku dziennym. Twoje zadanie – nie klikaj we wszystko, co widzisz! Skup się na tym, co cię najbardziej interesuje, a dodatkowo – co wzbudza twoje zaufanie.

Ogranicz dostęp do Twojego komputera i telefonu

Według szacunków od 30% do 60% ludzi nie używa blokady na swoich telefonach. Nie stosując jej (kod PIN, hasło itp.), miliony ludzi ryzykują, że ich dane zostaną skradzione.

Naucz się, jak skutecznie blokować komputer i telefon. Jeśli masz wyjątkowo kiepską pamięć do haseł i liczb, nie martw się. Istnieją intuicyjne blokady, takie jak np. blokowanie wzorem na Androidzie lub hasłem-zdjęciem na Windowsie 8.

Inne systemy blokujące, które nie wymagają zapamiętywania haseł, to na przykład identyfikacja twarzy w aplikacji Blink lub użycie pamięci USB jako klucza zabezpieczeń (Predator).

Dzięki Blink możesz użyć swojej twarzy jako głównej identyfikacji

Zachowuj się naturalnie

Żadna aplikacja, nieważne jak bezpieczna by się nie wydawała, nie jest w stanie zagwarantować 100% prywatności, a jeśli ktoś twierdzi inaczej – kłamie. Najlepiej założyć, że wszystkie środki komunikacji stanowią potencjalne zagrożenie.

Najbardziej efektywne będzie więc powściągliwe i naturalne zachowanie. Staraj się działać dyskretnie, korzystaj z dodatkowych tożsamości, nie zwracaj na siebie uwagi i nie popełniaj głupich błędów.

Zacznij odzyskiwać prywatność

Każdy chciałby mieć poczucie, że jego prywatność w sieci jest respektowana i nic mu nie grozi. Ostatecznie kogo obchodzi, co robimy lub mówimy w Internecie? Niestety z mojego doświadczenia wynika, że tego typu krótkowzroczne postrzeganie sprawy ma więcej minusów niż plusów. Beztroskie dzielenie się plikami niesie ze sobą konsekwencje.

Oczywiście nie musicie sobie brać tych porad do siebie. Możecie skorzystać tylko z tych, które okażą się najlepszą pomocą w waszym przypadku. Możecie również w ogóle zrezygnować z dodatkowej ochrony, o ile weźmiecie sobie do serca przestrogę, że wszystko, co robicie i mówicie w sieci, może pewnego dnia zostać wykorzystane przeciwko wam.

Jeśli znasz jeszcze inne ciekawe sposoby na radzenie sobie z naruszaniem prywatności w sieci, podziel się z nami. Ochrona prywatności będzie o wiele łatwiejsza, jeżeli połączymy nasze siły.

Zobacz także: